À medida que as empresas ampliam o uso de conectividade, automação e dispositivos inteligentes, o controle de dispositivos Shadow IoT se tornou um tema cada vez mais relevante.

O problema não está apenas em uma lâmpada smart ou em uma assistente virtual isolada, mas no fato de que esses equipamentos são, na prática, computadores conectados à mesma rede que sustenta sistemas estratégicos do negócio.

Enquanto a TI concentra esforços na proteção de servidores, notebooks e aplicações corporativas, muitos ataques começam justamente nas bordas da infraestrutura. Dispositivos IoT não gerenciados funcionam como pontos de entrada silenciosos.

É assim que o Shadow IoT passa a ser explorado como vetor inicial para acessos indevidos, vazamento de dados e até interrupções operacionais.

Como o Shadow IoT se difere do Shadow IT tradicional?

Apesar da semelhança nos nomes, Shadow IT e Shadow IoT representam desafios bem diferentes. O Shadow IT costuma estar ligado ao uso não autorizado de softwares ou serviços em nuvem, como aplicações SaaS adotadas sem o conhecimento ou aprovação da área de TI.

Já o Shadow IoT envolve hardware físico conectado à rede corporativa. Esses dispositivos tendem a permanecer ativos por longos períodos, muitas vezes sem atualizações de segurança e sem suporte a agentes tradicionais de proteção.

Essa combinação torna o risco mais persistente, mais difícil de identificar e mais complexo de eliminar.

Entendendo o cenário ‘smart’

No dia a dia corporativo, o Shadow IoT aparece em equipamentos que passam facilmente despercebidos. Smart TVs em salas de reunião, impressoras wireless antigas, assistentes virtuais e dispositivos multimídia acabam se conectando à rede sem qualquer validação prévia.

Em ambientes operacionais e industriais, esse cenário se amplia ainda mais. Sensores, câmeras IP genéricas e dispositivos de automação são frequentemente conectados por equipes de manutenção ou facilities, sem envolvimento direto da área de Segurança da Informação.

Nesse contexto, o risco deixa de ser apenas digital e passa a impactar a continuidade do negócio.

O papel do 5G na conectividade corporativa

O avanço do 5G intensifica esse desafio. Muitos dispositivos IoT passam a se conectar diretamente à nuvem, sem utilizar o Wi-Fi corporativo ou atravessar o firewall tradicional. Com isso, surgem redes paralelas, fora do campo de visão da TI.

Essa facilidade amplia a superfície de ataque e dificulta a identificação de tráfego malicioso. Dados podem sair da empresa sem passar por inspeção, monitoramento ou pelas políticas internas de segurança.

Saiba mais: Crime cibernético: o que fazer no caso de um ataque à indústria?

Como mapear vulnerabilidades na segurança cibernética da empresa?

Para proteger a rede, é preciso enxergar os dispositivos como um atacante enxergaria. O que parece apenas uma câmera de segurança pode ser, na prática, um sistema operacional completo, com serviços expostos e configurações frágeis.

Um dos principais problemas está na ausência de segurança desde a origem. Muitos dispositivos IoT chegam ao mercado com firmwares desatualizados e raramente recebem correções. Isso cria vulnerabilidades permanentes, conhecidas e amplamente exploradas por atacantes.

Outro ponto crítico é o uso de credenciais padrão. Hoje, ataques são altamente automatizados.

Botnets varrem a internet em busca de dispositivos acessíveis e, quando senhas de fábrica não são alteradas, o comprometimento acontece em segundos, muitas vezes sem qualquer impacto visível no funcionamento do equipamento.

Mapear vulnerabilidades parte do princípio de que todo dispositivo inteligente é inseguro até que se prove o contrário.

Veja mais: Quais os maiores desafios de conectividade das empresas?

Estratégias de visibilidade de redes corporativas

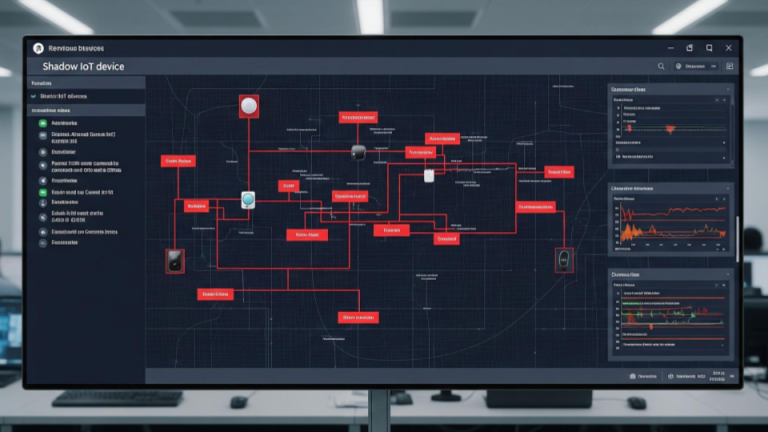

Não é possível proteger aquilo que não se vê. Por isso, o primeiro passo para o controle de dispositivos Shadow IoT na empresa é garantir visibilidade contínua da rede e dos ativos conectados.

Soluções de descoberta de ativos IoT não gerenciados ajudam a identificar automaticamente novos dispositivos assim que eles se conectam, reduzindo significativamente o tempo de exposição ao risco.

Inventário ativo vs. passivo e fingerprinting de dispositivos

A descoberta pode ocorrer de forma ativa ou passiva. O monitoramento passivo observa o tráfego sem interferir na operação, sendo mais indicado para ambientes sensíveis.

Já o monitoramento ativo interroga a rede em busca de respostas. A combinação das duas abordagens amplia a cobertura e a precisão.

Além disso, técnicas de fingerprinting permitem reconhecer o tipo de dispositivo, fabricante e versão de firmware. Essa classificação é essencial para definir políticas de acesso e priorizar ações de correção.

O papel das ferramentas de NAC (Network Access Control)

As ferramentas de NAC atuam como um ponto de controle automático da rede. Antes de acessar qualquer recurso, o dispositivo é avaliado e, se não estiver em conformidade, pode ser bloqueado ou colocado em quarentena.

Essa automação é essencial em ambientes com grande volume de dispositivos IoT. O NAC aplica regras de negócio de forma escalável, garantindo que cada equipamento se comunique apenas com o que é estritamente necessário.

Confira: O que faz uma consultoria em tecnologia? Veja como escolher a ideal

O poder da metodologia Zero Trust

Com a expansão do Shadow IoT, o modelo tradicional de confiança interna deixa de funcionar. O Zero Trust parte do princípio de “nunca confie, sempre verifique”, tratando dispositivos IoT como inerentemente não confiáveis.

Nesse modelo, cada comunicação é validada, monitorada e restrita ao mínimo necessário, reduzindo o impacto de falhas, erros de configuração ou ataques bem-sucedidos.

Por que criar VLANs exclusivas para IoT é obrigatório?

Para entender o risco, vale simular um cenário simples: a exploração de uma vulnerabilidade em uma câmera de segurança no saguão da empresa.

- Sem segmentação: o invasor compromete a câmera, acessa a rede principal e movimenta-se lateralmente até sistemas críticos. Resultado: sequestro ou vazamento de dados.

- Com segmentação (VLAN IoT): o invasor compromete a câmera, tenta acessar outros sistemas, tráfego bloqueado pelo firewall da VLAN. Resultado: ameaça contida na origem.

As VLANs funcionam como portas corta-fogo, impedindo que dispositivos inseguros comprometam a infraestrutura crítica.

Zero Trust Architecture (ZTA) e a desconfiança por padrão

A Zero Trust Architecture exige microsegmentação. Cada dispositivo deve se comunicar apenas com o serviço necessário para sua função, nada além disso.

Além disso, a verificação é contínua. Se o comportamento do dispositivo muda, o acesso pode ser revogado automaticamente, independentemente de onde ele esteja conectado.

Saiba mais: Por que investir em aplicações da computação quântica nos negócios?

Importância do Procurement e políticas de BYOD

O Shadow IoT também nasce fora da área técnica, muitas vezes em decisões de compra e uso de tecnologia sem governança adequada.

Os sinais de que sua empresa tem Shadow IoT são:

- Áreas comprando roteadores próprios para “melhorar o sinal”;

- Notas fiscais de eletrônicos no cartão corporativo sem validação da TI;

- Colaboradores conectando smartwatches pessoais na rede corporativa principal.

Entenda: Como implementar um framework de segurança cibernética no trabalho remoto de ISPs?

Checklist: como realizar a higiene tecnológica e adequação à LGPD na sua empresa?

A higiene tecnológica é um dos pilares para reduzir riscos associados ao Shadow IoT e manter a empresa em conformidade com a LGPD. O checklist abaixo ajuda a transformar boas práticas em ações concretas no dia a dia:

| Prática de Segurança | Descrição |

|---|---|

| Troca de senhas padrão | Substituir todas as credenciais de fábrica dos dispositivos conectados à rede, evitando o uso de senhas amplamente conhecidas. |

| Desativação de serviços desnecessários | Desligar recursos como UPnP e Telnet, que ampliam a superfície de ataque e raramente são essenciais para a operação. |

| Gestão de patches e firmware | Estabelecer um cronograma de atualizações de firmware, incluindo dispositivos IoT que costumam ser negligenciados após a instalação. |

| Revisão de privacidade (LGPD) | Avaliar dispositivos que coletam áudio e vídeo quanto à finalidade, base legal, retenção de dados e controle de acesso às informações. |

| Auditorias periódicas de rede | Monitorar continuamente novos dispositivos, acessos fora do padrão e falhas de configuração na infraestrutura. |

Essas ações não exigem grandes investimentos iniciais, mas reduzem significativamente a exposição ao risco e fortalecem a governança da conectividade corporativa.

Veja também: Ganhos financeiros e de tempo: impactos de IoT nas empresas

Transformando risco em vantagem competitiva

O IoT é essencial para eficiência, automação e inovação. O objetivo não é restringir seu uso, mas garantir controle, visibilidade e governança sobre os dispositivos conectados.

Quando bem gerenciado, o Shadow IoT deixa de ser um risco invisível e passa a integrar uma estratégia sólida de conectividade segura. Para acompanhar tendências, desafios e soluções em infraestrutura digital, continue acompanhando o Futurecom Digital, o canal de conteúdo da feira Futurecom.

Leia mais

- Fraudes digitais e Inteligência Artificial: como proteger sua empresa em um cenário de ameaças crescentes

- Wi-Fi 7: o que é, como funciona e suas principais vantagens

- Como a manufatura pode prosperar em um mundo digital?

- Cibersegurança na era da hiperconectividade

- Segurança cibernética e arquitetura de confiança digital

- O gestor multifacetado dos dias atuais

- Boas práticas para proteção de data centers contra ataques cibernéticos

- Tecnologias, padrões de interoperabilidade e cibersegurança

- Para o bem ou para o mal: como a IA pode combater a IA na segurança cibernética

- Confira mais conteúdos sobre cibersegurança